0%

Loading ...

Identificamos oportunidades de mejora en la configuración de las herramientas de seguridad de manera de maximizar el uso de sus capacidades. Para esto, consideramos aspectos técnicos como la topología de red, protocolos, reglas y políticas, así como la perspectiva del negocio, evaluando la criticidad de activos, disponibilidad requerida, aprovechamiento de recursos.

Ejemplos de Herramientas Auditables:

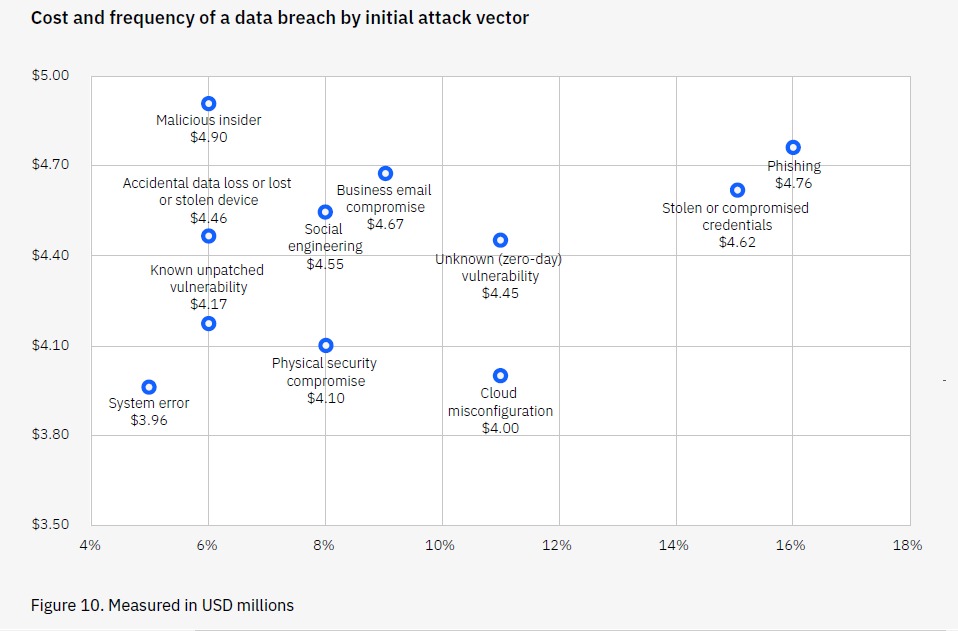

La mala configuración de la red a activos en la nube es el tercer vector más común de fuga de datos.

Para mayor información sobre nuestros productos, servicios y/o atención técnica bríndenos sus datos de contacto.